Google 假广告背后的“加密钓鱼”技术揭秘

内容提要:慢雾和Rabby Wallet团队发现一种新型钓鱼攻击,利用Google广告诱导用户点击,实际通过302重定向进行欺骗。未购买广告的Rabby Wallet发现其假广告链接至官网,但真实链接经多次跳转,通过模拟正常浏览器请求判断是否为正常访问,若是则重定向到钓鱼地址,钓鱼页面几乎克隆了真官网内容。

近日,慢雾安全团队和 Rabby Wallet 团队发现一种利用 Google 广告进行钓鱼的攻击手法。随后,慢雾安全团队联合 Rabby Wallet 团队对该攻击手法展开深入分析。

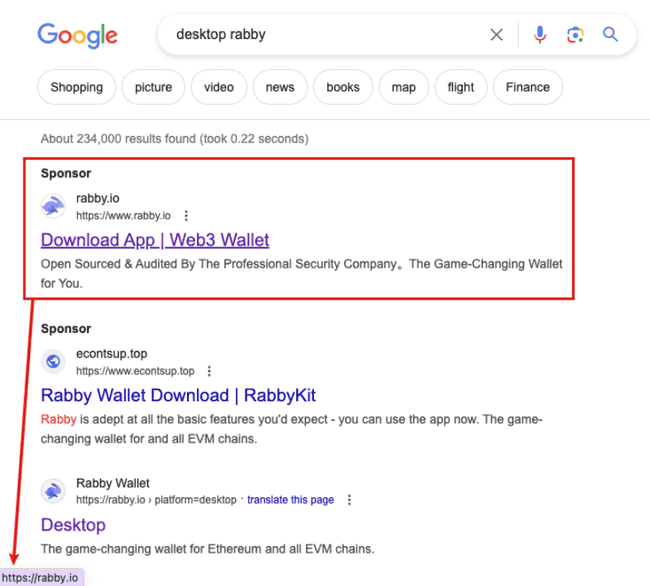

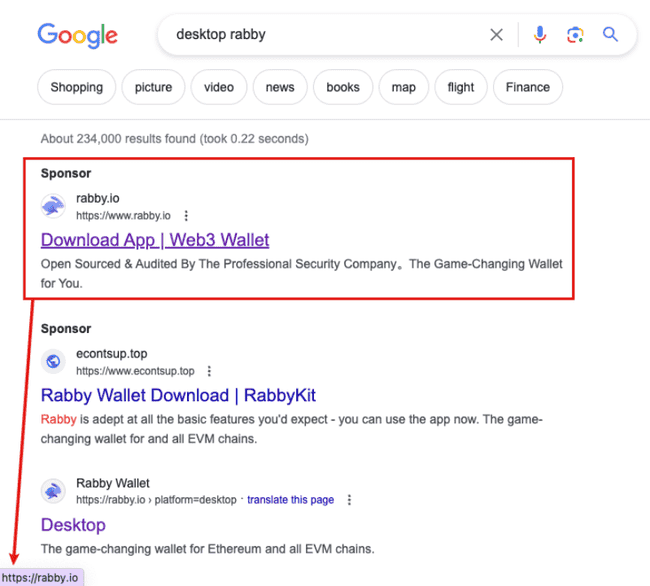

根据 Rabby Wallet 团队的描述,团队并未购买任何 Google 广告,然而这个假广告却跳转到了真正官网,莫非钓鱼团伙花钱推广真钱包?

从 Google 搜寻关键字情况来看,排在前两位的搜寻结果都为钓鱼广告,然而第一条广告的连结却很反常,它显示的明明是 Rabby Wallet 的官方网站地址 https://rabby.io,钓鱼团伙为什么要这么做呢?

通过追踪发现,钓鱼广告有时会跳转到真正官方地址 https://rabby.io,而在多次更换代理到不同地区后,则会跳转到钓鱼地址 http://rebby.io,并且该钓鱼地址会更新改变。在编写本文时,该连结跳转到钓鱼地址 https://robby.page [.] link/Zi7X/?url=https://rabby.io?gad_source=1。

技术分析

我们先说下什么是 302,302 是一种 HTTP 状态程式码,代表临时重定向 (Found)。当伺服器收到客户端的请求后,如果需要临时将请求的资源转移到另一个位置,就会返回 302 状态码,同时在响应头中包含一个 Location 栏位,指示客户端应该重定向到的新位置。这种重定向是临时性的。

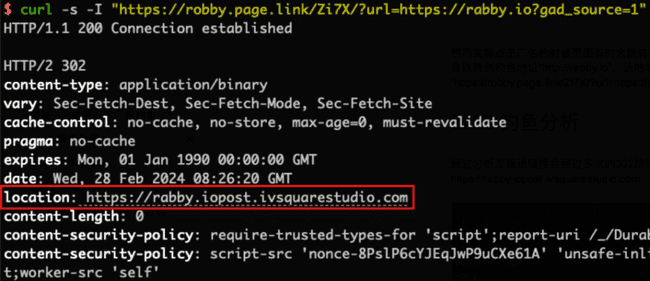

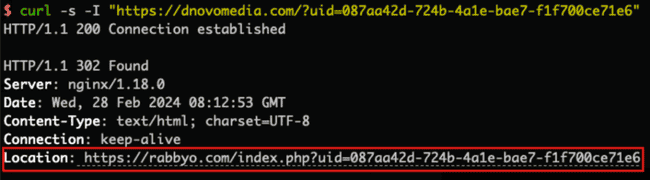

经过分析发现,该钓鱼广告的连结会经过多次的 302 跳转,如下图所示,使用 curl 命令请求该连结,第一次会 302 跳转到钓鱼地址 https://rabby.iopost.ivsquarestudio.com,然而在第二次 302 跳转时却出现了两种情况:

1. 当我们使用 curl 命令请求上述 Location 地址 https://rabby.iopost.ivsquarestudio.com,会 302 跳转到真正官方地址 https://rabby.io。

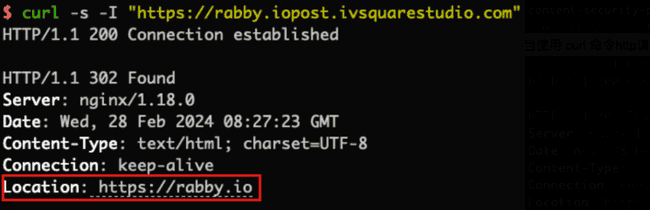

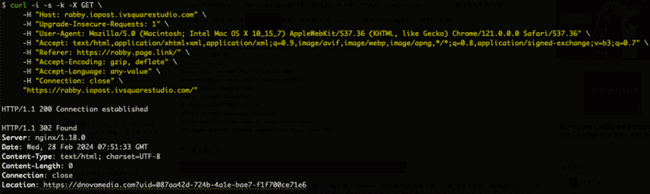

2. 但是,在我们使用 curl 命令模拟正常浏览器请求上述 Location 地址 https://rabby.iopost.ivsquarestudio.com 的情况下(携带请求头包括 User-Agent、Accept、Referer、Accept-Encoding 等栏位),则会 302 跳转到一个新的 Location 地址 https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6。

由此可见,钓鱼连结在第二次 302 跳转时会进行一次判断,当检测到非正常浏览器的请求时,会重定向到官方地址;而检测到正常浏览器的请求行为并且地区合理,则重定向到钓鱼地址。

我们追踪发现最后一次跳转的钓鱼地址为 https://rabbyo.com/index.php?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6。

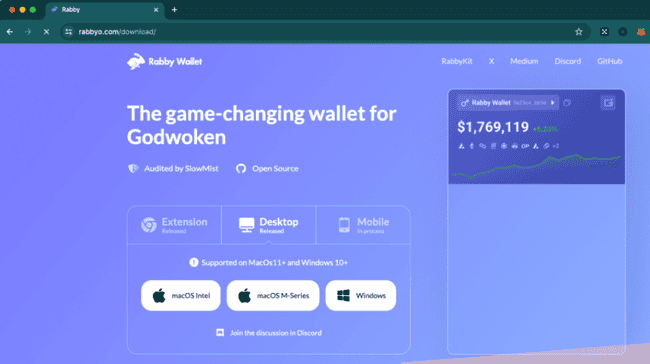

开启该钓鱼连结,发现这个钓鱼页面几乎克隆了真官网网页的大部分内容:

通过追踪 302 跳转,我们发现以下钓鱼连结地址:

- 相关话题

-

- SOL三重支撑位揭秘:188美元安全买点背后的鲸鱼吸筹与技术信号

- 揭秘画图背后的真相:技术教学、实盘操作的价值探讨

- 以太坊暴涨背后:MACD金叉与超买信号博弈 3350美元是机会还是陷阱? 或 ETH一小时线爆拉后何去何从?技术派揭秘:3356美元关键位将决定牛市真伪 或 警惕ETH暴涨后的午夜插针!资深交

- 链上鲸鱼狂买推动LINK三天暴涨18%:揭秘LINK上涨背后的玄机

- Cardano(ADA)暴涨70%:政策利好、技术突破背后的投资风险与预测

- 庄家操盘揭秘:拉盘砸盘背后的逻辑与筹码收集策略

- 美元降息与疯牛行情:揭秘币圈暴涨的背后逻辑

- 币圈暴跌割肉潮实为好事?狗庄阴谋曝光,牛市背后真相揭秘

- 1000美元变百万?揭秘SHIB投资背后的疯狂与现实

- 聪明钱揭秘:早期布局者背后的秘密

- 比特币暴跌全网炸锅!五大原因揭秘:政策突变、交易所遭袭、杠杆爆仓、技术回调、国际局势影响

- 独立思考,逆向思维:揭秘SOL链天量解锁背后的市场操控与机遇

- 相关资讯

-

LayerZero女巫审查揭秘:空投背后的格局与利益角斗

叙事升级即涨价?揭秘改名背后的炒作真相

史上最强交易冠军指标揭秘:1万美金1年翻亿,年报酬率高达11376%!学他技术,轻松成交易冠军,暴赚不是梦!

NOT飙升之谜:揭秘暴涨背后的关键因素

巴菲特公司股票暴跌99.97%震惊全球:技术原因揭秘,币安提供资产安全建议;黄仁勋挑战摩尔定律,推动机器人时代进程——Robert李区块链日记2150

探讨Meme币投资:哪些值得买?哪些需避坑?火爆背后的原因揭秘!长久价值何在?局长力荐比特币生态Dog币,坚定长期持有

比特币6万大关岌岌可危,行情面临重要支撑位考验:深度技术分析揭秘BTC、ETH、USDT等主流币种走势

连亏五次仍盈利,运气不佳也能赚钱:揭秘实力背后的赚钱秘籍

zksync公链空投揭秘:阿晨详解zk代币空投,全网抵制背后的罪与罚,okx与btc关注热点

必看!专家揭秘:安全使用Google Authenticator验证的六大技巧