币安遭用户痛斥反应迟缓致千万资产流失,Chrome恶意扩充Aggr风险惊人,Binance官方回应

内容提要:摘要:用户@CryptoNakamao在X平台分享币安账户被盗经历,资金被通过恶意Chrome扩展套件Aggr挟持Cookies操纵账户盗走。骇客利用对敲交易手法盗走约100万美元。用户指责币安在知道扩展套件存在问题的情况下不作为,导致损失扩大,且处理速度慢,未及时冻结资金。币安回应称用户电脑被攻破,且客服在1分19秒内处理了冻结需求。

一个用户昨日在 X 平台讲述了自己币安帐户资金被盗的惨痛经历,在骇客没有拿到他的币安帐号密码以及二次验证指令(2FA)的情况下,就盗走了他在币安上几乎全部的资金。并对币安对此事件的处理速度和所采用的行动进行控诉…

昨(3)日傍晚,一个推特名为 @CryptoNakamao 的用户在 X 平台上讲述了自己币安帐户资金被盗窃一空的惨痛经历。他表示在骇客没有拿到他的币安帐号密码以及 2FA 认证码的情况下,仅通过「对敲交易」的方式,就盗走了他在币安上几乎全部的 100 万美元资金。

备注:对敲交易是庄家或机构投资者的一种交易手法,具体操作方式是在多家交易所同时开户,以拉锯方式在各交易所之间报价交易,以达到操控价格的目的。

被盗原因是什么?

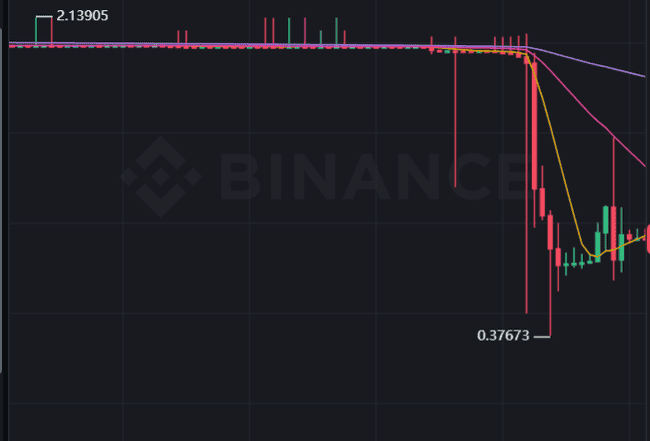

据该用户自述,在安全公司的协助调查下发现,骇客是通过挟持其网页 Cookies 的方式操纵了其帐户,同时在流动性充沛的 USDT 交易对购买 QTUM、DASH 等代币,在 BTC、USDC 等流动性稀缺的交易对挂出超过市价的限价卖单,最后用其帐户开启杠杆交易,超额大笔买入,完成对敲交易。

该用户续指出,骇客能够挟持其网页 Cookies,并以此操纵其币安帐户的最终原因,还要归咎其在一众海外 KOL 和某些 TG 频道推荐下,使用的一款 Chrome 扩展套件「Aggr」。

Aggr 是一款上线已久的开源行情数据网站的 Chrome 扩展套件版本,骇客利用其作恶的具体运行原理是:一旦安装了该扩展套件,骇客将能够收集用户的 Cookies,并将其转发到骇客的伺服器。

而后骇客将利用收集到的 Cookies,劫持活跃用户会话(伪装成用户本人),这样就能在不需要密码或 2FA 的情况下,控制用户的帐户。但该用户的资料保存在 1password 中,因此骇客不能绕过其 2FA 直接提走其资产,只能通过利用其 Cookies,通过对敲交易完成盗窃。

Aggr 恶意扩展套件早已有之

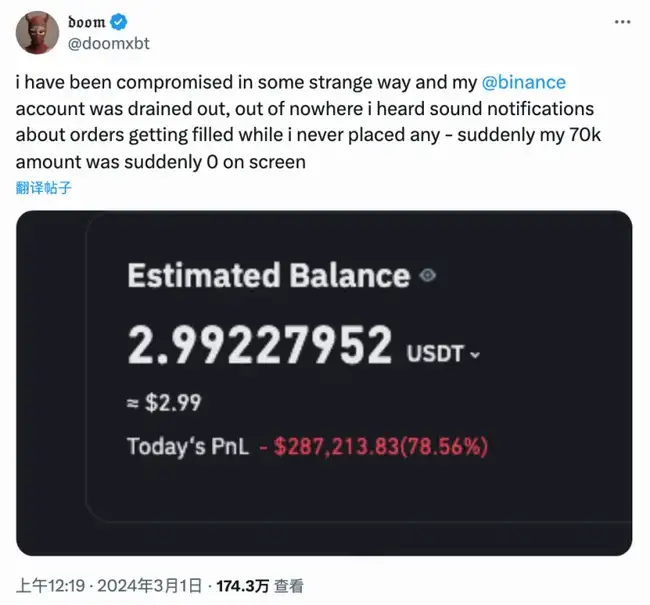

值得注意的是,据区块链安全公司慢雾科技追查,这款恶意 Aggr 扩展套件早已有之。早在今年 3 月 1 日,就有推特用户 @doomxbt 回馈,其币安帐户存在异常情况,资金疑似被盗。

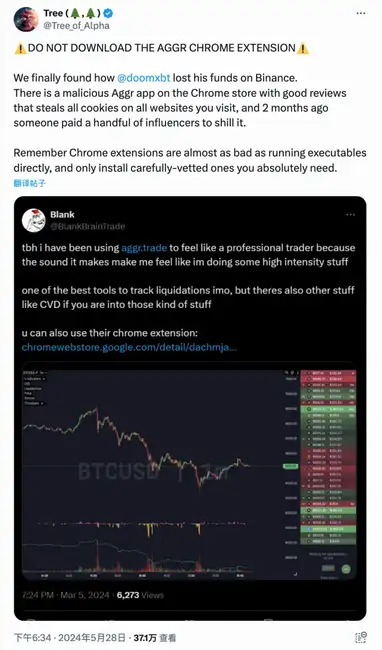

一开始这个事件没有引起太大关注,但在 2024 年 5 月 28 日,推特使用者 @Tree_of_Alpha 分析发现受害者 @doomxbt 疑似安装了一个 Chrome 商店中有很多好评的恶意 Aggr 扩展套件,它可以窃取使用者访问的网站上的所有 cookies,并且 2 个月前有人付钱给一些有影响力的人来推广它。

随后 Nakamao 爆出自己被骇经历,让此事件关注度升级。最终经慢雾分析,骇客大概率是俄罗斯或东欧骇客团伙,且在 3 年前就开始谋划攻击,在恶意扩展套件部署成功后,骇客便开始在推特上推广,等待鱼儿上钩…

延伸阅读:浏览器盗币:Chrome扩充套件盗窃事件分析

Nakamao 吐苦水:成币安牺牲品

在讲述自己被骇经历的同时,Nakamao 同时也对币安在此事件上的反应速度和采取的行动表达不满,他自称币安实际上早在几周前就知道这款恶意扩展套件的存在,但为了追查骇客避免打草惊蛇,并没有及时提醒用户,同时也任由该款扩展套件在 X 平台上被推广。

同时,他也表示自己在向币安工作人员反应情况后,币安的处理速度太慢以致于没有及时冻结骇客资金,最终无法挽回损失:

回顾整件事,如果骇客直接提走资金,我也无话可说,但是骇客在币安随意对敲交易和币安后续的补救让我无法接受,更别说币安已经在调查这个骇客和扩展套件许久了,按照时间线总结来看:

1.币安在已经知道该骇客和扩展套件存在问题的情况下,几周不作为也不预防,任由该扩展套件被推广,让用户资金损失扩大;

2.币安已知被盗和对敲频发的情况下,仍然不作为。骇客肆意操纵帐户长达一个多小时,造成多个币对极端异常交易而未有任何风控;

3.币安未及时冻结平台内显而易见的骇客单一帐户对敲资金;

4.错过最佳时机,时隔一天多,币安才联系相关平台冻结骇客资金。

币安:无法进行赔偿

针对该用户的控诉,币安官方也在随后作出以下回复:

1.事件发生的原因是您的电脑本身被骇客攻破

本次案件中,在您的个人电脑被骇客入侵的情况下,骇客透过扩展套件盗取了您的帐号登陆状态,伪装成您本人进行操作和交易,由于攻击者拥有与您相同的已登入状态,系统把操作指令当作来自帐户主人来执行。

此种手法系对于个人设备的新型骇客攻击,因为骇客无法提币,所以选择了用对敲的方式,消耗您帐号资产。

2.币安安全客服用时 1 分 19 秒处理了您的冻结需求

经过查询,您联络安全客服的服务时间:05/24 20:45:32 UTC+8,安全客服明确了用户的冻结诉求之后,第一时间进行了禁用,禁用时间是:05/24 20:46 :42 UTC+8,停用共计用时 1 分 19 秒。

此外根据交易记录,在您提出冻结诉求前,您当时帐户内的资产已经持续交易了一段时间,我们在此也建议大家,当您发现帐户异常,建议使用「一键冻结」功能,最快时间内保护帐户资产。

3.平台排查对敲交易、确认嫌疑人帐户,跨平台提出冻结需求需要时间

在日常的交易中,通常存在著许多对手盘,在您的 Case 中,有很多真实的用户也有参与交易,而且存在杠杆交易,我们需要在 1600 多个对手盘 8000 多笔交易中筛选到可疑的获利方,因此,安全风控团队需要时间去撷取资料并进行定位分析。

需要解释的是,我们的客服确实没有相关调查的功能和权限,需要专门的安全风控团队进行后续资料清洗和分析,所以我们回复您是在第二天。

4.截至目前的检验结果,币安在本事件之前并未注意到 AGGR 插件的相关讯息

根据目前能找到的所有内部记录,我们在此事件之前的确没有注意到这类插件案例,您在贴文中提及的 3 月案例,团队当时并不知情与 AGGR 相关。感谢您在贴文中分享的平台外部「KOL」的讯息,我们会继续进行调查,如有任何新的进展,我们将会在第一时间跟您进行分享和同步。

我们非常同情您的相关遭遇,但是透过目前了解到的讯息,您资产遗失的原因是您的相关设备因为安装了恶意插件而被操纵。

很遗憾,我们对于此类跟币安无关的案件,没有办法进行赔偿。非常感谢您为平台后续的优化提供了方向,我们后续将从平台的角度来看如何为您提供协助。

同时,币安共同创办人何一也表示:

个人设备下载了有问题的扩展套件,导致的对敲损失,币安确实没办法赔偿。

社群争论不一

对于此事件,社群成员们的意见也各有分歧,有人认为币安应该对该用户进行赔偿,理由是如该受害者所述,币安早知道该扩展功能存在,但未及时同时用户、且没能及时冻结骇客资金;不过也有人表示,如币安所说,该用户首先是由于自己的原因下载了恶意扩展套件,才导致自己的币安帐户被操纵。

不过无论双方如何争执,本站都提醒用户,正如慢雾团队所言:

浏览器扩展功能的风险几乎和直接执行可执行档案一样大,所以在安装前一定要仔细稽核。

同时,小心那些给你发私信的人,现在骇客和骗子都喜欢冒充合法、知名专案,以资助、推广等名义,针对内容创作者进行诈骗。

最后,在区块链黑暗森林里行走,要始终保持怀疑的态度,确保你安装的东西是安全的,不让骇客有机可乘。

- 相关话题

-

- 误签恶意交易致重大损失:PEPE等加密资产持有者需警惕

- 山寨币市场强势币种表现惊人,但投资者需警惕高风险

- 币安上币争议背后:利益博弈与投机风险

- BTC重返10万:数字资产吸引力彰显,投资需谨慎评估风险

- 特朗普推官方币引热议:真实性存疑,但市场反应热烈

- 黄金比特币等资产齐涨:背后酝酿大风险还是大机遇?

- 特朗普上任引爆牛市预期:币安用户激增,AI板块成新风口

- VELODROME即将登陆币安:韭菜们的套利良机与风险警示

- 通胀回落市场反应平淡:关注就业数据与经济疲软风险

- 币安上线项目市场反应各异:投资者需理性看待交易所作用

- 精选Binance Alpha项目:低于1亿市值且未上币安的潜力股

- 风险提醒:被盗资产影响币种及市场波动分析

- 相关资讯

-

币安前高管举报同事受贿反遭解雇,Binance官方如何回应?

AI换脸与插件风险频发,OKX、币安用户损失惨重,交易所安全性引深思

币安下架铭文市场,用户资产转移不受影响

币安官方回应PI社区投票争议,市场震动!

币安Alpha惊现81%闪崩:ZKJ、KOGE流动性陷阱吞噬用户资产

Paradex官方回应:系统中断已全面恢复,用户资金安全无忧!

LayerZero“猎捕女巫”事件发酵:用户质疑空投奖励消失,执行长最新回应引热议

Mt.Gox赔付14万枚比特币,市场将面临抛压风暴?门头沟坑再陷风险,神秘地址清仓WIF获利惊人!

Listadao流动性借贷协议基本面分析:参与币安Megadrop第二期与官方积分活动指南 #okx #btc

币安Megadrop空投交互指南:Lista DAO Airdrop详解,轻松参与Binance Megadrop Web3交互

- 猜你喜欢

-

紧急曝光!DFound基金暴雷跑路,数万人血本无归!最新维权追款攻略速看

2026年币圈牛市预测:关键数据揭示下一轮暴涨时机

美联储降息引爆币圈狂欢:2025年末数字货币投资机遇与风险全解析

2025年12月7日币圈重磅:比特币震荡预警、USTC暴涨78%、鲍威尔最新表态

突发!币安Gate集体封杀奥拉丁,ARK闪崩20%:50万投资者血泪控诉,千亿资金盘一夜崩塌

2025年12月比特币闪崩实录:8万防线失守,162万人爆仓真相!

比特币19天暴跌32.5%,失守8.5万美元!2025年“黑色11月”为何崩溃?底在哪?

币圈速递:2025年11月6日最新动态

实锤曝光!ARK方舟之境90%资金转移,币圈“抽毯”骗局波及万名投资者!

币圈“10.11”大崩盘全景:192亿美元蒸发,164万人爆仓!